The Cyber Kill Chain הוא מודל המשמש באבטחת סייבר כדי לתאר את השלבים השונים שעוברים היריבים במהלך מתקפת סייבר. זה חיוני להבנה ולמניעת איומי סייבר ביעילות. חשוב לציין שקיימות גרסאות שונות של Cyber Kill Chain, והן עשויות להיות שונות מעט במספר או בהגדרה של שלבים. הגרסה הפופולרית של Cyber Kill Chain כוללת את השלבים הבאים:

- סיור ראשוני Initial Recon:: בשלב הסיור הראשוני, תוקפי סייבר עוסקים בתהליך איסוף מידע מקיף. הם עשויים להשתמש בטכניקות שונות, כגון איסוף מודיעין בקוד פתוח (OSINT), סריקת רשומות ציבוריות, הנדסה חברתית ואפילו מיילים דיוג חנית. הבנת המיקום הגיאוגרפי של הארגון, מבנה הרשת, פרטי העובדים והשגרה מאפשרת לתוקפים ליצור התקפות ממוקדות ביותר, מה שמגדיל את הסיכוי להצלחה. שלב זה עשוי לכלול גם טביעת רגל וטביעת אצבע של היעד לזיהוי נקודות תורפה בתשתית הארגון.

- ניצול ראשוני Initial Compromise: הפשרה הראשונית היא לרוב השלב הקריטי ביותר בהתקפה. תוקפים משתמשים בטקטיקות שונות, כגון שליחת מיילים זדוניים (דיוג), ניצול פרצות תוכנה, או אפילו חדירה פיזית לחצרים של ארגון. הם עשויים גם להשתמש בטכניקות כמו פיתיון, שם הם משאירים כונני USB נגועים או קבצים מפתים בתקווה שעובד לא חושד יוציא אותם להורג. לאחר יצירת דריסת רגל, התוקפים עשויים להתקין כלי גישה מרחוק או ליצור חשבונות משתמש כדי לשמור על השליטה.

- קבע דריסת רגל Establish Foothold: יצירת דלת אחורית מתמשכת היא חיונית לתוקפים כדי לשמור על גישה למערכת שנפרצה. לעתים קרובות הם מתקינים ערכות שורש או תוכנות זדוניות שמסתירות את נוכחותם, מה שמקשה על אנשי האבטחה לזהות ולהסיר אותם. בנוסף, תוקפים עשויים לתמרן סקריפטים להפעלה או להשתמש במשימות מתוזמנות כדי להבטיח שהקוד שלהם רץ אוטומטית גם לאחר אתחול המערכת מחדש.

- הסלמה של הרשאות Escalate Privileges: הסלמה של הרשאות חיונית לתוקפים כדי לגשת למידע רגיש ולמערכות קריטיות. טכניקות כמו ניצול הסלמה של הרשאות, התקפות בכוח גס וניצול לרעה של רשימות בקרת גישה לא מוגדרות (ACL) משמשות כדי להשיג גישה ברמה גבוהה יותר. לאחר העלאה לסטטוס מנהל או דומיין, התוקפים יכולים לנוע לרוחב ולסכן מערכות נוספות.

- סיור פנימי Internal Recon: לאחר הסלמה בהרשאות, התוקפים עוסקים בסיור מעמיק יותר של הרשת. הם עשויים לסרוק לאיתור נכסים נסתרים, פגיעויות ללא תיקון ושרתי גיבוי לא מוגנים. שלב זה כולל לרוב שימוש בכלי מיפוי רשת וסורקי פגיעות כדי לזהות נקודות תורפה בהגנות הרשת.

- תזוזה רוחבית Lateral Movement: כדי להשיג את מטרותיהם, התוקפים חייבים לנווט דרך הרשת כדי להגיע ליעד שלהם. הם משתמשים בכלים כמו PowerShell, PsExec או טכניקות תנועה לרוחב כדי לדלג ממערכת אחת לאחרת. שלב התנועה הצידית הוא תהליך זהיר כדי למנוע הפעלת התראות אבטחה ולהישאר בלתי מזוהה.

- שמור על נוכחות: תוקפים פועלים כדי לשמור על הגישה והשליטה שלהם ברשת. הם עשויים לעדכן מעת לעת את הכלים שלהם, לשנות תצורות ולכסות את המסלולים שלהם על ידי מחיקת יומנים או שינוי רשומות אירועים. שמירה על התמדה מבטיחה שהם יכולים להמשיך את פעילותם לתקופה ממושכת.

- השלמת משימה/אקספילטרציה Complete Mission / Exfiltration: השלב האחרון כולל ביצוע המשימה העיקרית של התוקף, אשר עשויה לכלול גניבת נתונים, השמדת נתונים או פעילויות זדוניות אחרות. כדי להימנע מגילוי, התוקפים שואפים לא להשאיר עקבות מאחור, ולמחוק כל ראיה לנוכחותם, שיכולה לשמש כדי לזהות אותם או לחשוף את שיטותיהם.

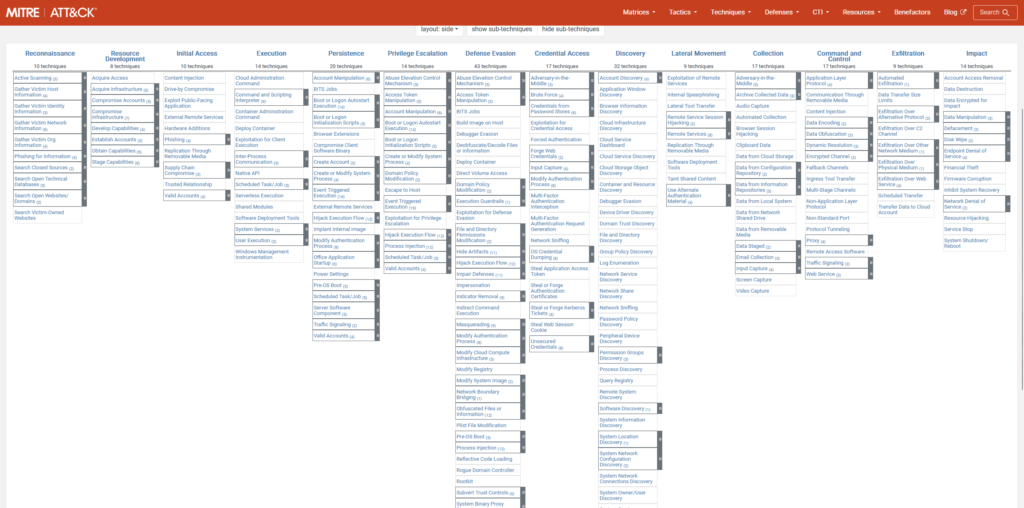

MITRE ATT&CK

מסגרת MITER ATT&CK היא משאב נרחב המקטלג התנהגויות וטכניקות של יריב במהלך שלבים שונים של התקפות סייבר. הוא מציע פרספקטיבה מפורטת ביותר על טקטיקות, טכניקות ונהלים (TTPs) המשמשים יריבים. מסגרת זו משלימה את מודל Cyber Kill Chain על ידי מתן תובנות מעמיקות לגבי התנהגויות תוקפים בכל שלב, ומאפשרת לארגונים לפתח הגנות סייבר ממוקדות יותר. על ידי מיפוי שלבי Cyber Kill Chain לטכניקות MITER ATT&CK ספציפיות, ארגונים יכולים לשפר את אסטרטגיות זיהוי האיומים והפחתת האיומים שלהם. להבנה מפורטת יותר ויישום מעשי של מסגרת זו, תוכל לחקור אותה עוד יותר באתר MITER: MITER ATT&CK.

דוגמה למפת טכניקות התקפה ב-MITER ATT&CK

מודלי רשת Network Models

דגמי רשת:

- דגם OSI: מודל OSI (Open Systems Interconnection) הוא בעיקר מסגרת חינוכית המשמשת להבנת האופן שבו פרוטוקולי רשת ופונקציות שונות מתקשרות ברשת. הוא מחלק את התקשורת ברשת לשבע שכבות נפרדות, שלכל אחת מהן תפקידים ספציפיים.

השכבות במודל OSI, מהשכבה העליונה (Application) ועד לשכבה התחתונה (Physical), הן כדלקמן:

- יישום: שכבה זו עוסקת ביישומי משתמש קצה, כגון דפדפני אינטרנט ולקוחות דוא"ל.

- פרזנטציה : אחראי על תרגום נתונים, הצפנה ודחיסה.

- תעבורה מקצה לקצה, כולל בדיקת שגיאות ופילוח נתונים.

- רשת: מתמקדת בניתוב, כתובת ומבנה רשת לוגי, עם כתובות IP מקור ויעד שנוספו בשלב זה.

- קישור נתונים: מנהל פרוטוקולי שכבת קישור נתונים וכולל כתובות MAC (בקרת גישה למדיה). בדיקת שגיאות מתבצעת גם בשכבה זו.

- פיזית: זוהי השכבה הנמוכה ביותר ועוסקת בחומרה הפיזית בפועל, כגון כבלי רשת וכרטיסי ממשק רשת.

2.דגם TCP/IP:

מודל ה-TCP/IP הוא ייצוג מעשי יותר של אופן הפעולה של פרוטוקולי רשת ברשתות בעולם האמיתי. זה מתאים באופן הדוק לפרוטוקולים ולטכנולוגיות בפועל המשמשים באינטרנט. המודל מפשט את ערימת הרשת לארבע שכבות:

- יישום (שירות): מתאים לשכבת יישומי OSI, כולל פרוטוקולים ברמה גבוהה כמו HTTP, FTP ו-DNS. –

- תעבורה: בדומה לשכבת OSI Transport, שכבה זו אחראית על תקשורת מקצה לקצה וכוללת פרוטוקולים כמו TCP ו-UDP.

- אינטרנט: מתאים לשכבת רשת OSI, ניהול ניתוב וכתובות. IP (פרוטוקול אינטרנט) פועל ברמה זו.

- גישה לרשת: שכבה זו כוללת פונקציות הקשורות הן לשכבות OSI Data Link והן לשכבות פיזיות, העוסקות במדיום השידור הפיזי ובחומרת ממשק הרשת.

WireShark:

WireShark הוא מנתח פרוטוקולי רשת רב עוצמה, קוד פתוח, המאפשר למשתמשים ללכוד, לבדוק ולנתח תעבורת רשת בזמן אמת. הוא מציע מספר תכונות ומקרי שימוש, כולל:

- ניטור תעבורת רשת: WireShark לוכד ומציג את כל מנות הנתונים שחוצים רשת. נראות זו בזמן אמת יכולה לסייע בהערכת ביצועי הרשת ובזיהוי בעיות, כגון אובדן מנות, זמן אחזור או דפוסי תעבורה חריגים.

- אבחון וניטור הרשת: מנהלי רשת ואנשי אבטחה משתמשים ב-WireShark כדי לאבחן בעיות רשת, לחקור אירועי אבטחה ולזהות כל התנהגות חריגה או חשודה ברשת.

- תיקון הרשת: לאחר זיהוי בעיות או חריגות, מנהלי מערכת יכולים לבצע התאמות נדרשות לתצורות רשת, נתבים או רכיבים אחרים ולאחר מכן להשתמש ב-WireShark כדי לבדוק אם השינויים פותרים את הבעיות.

- לימוד מבנה רשת: ניתן להשתמש ב-WireShark כדי ללמוד עוד על ארכיטקטורת הרשת ולהבין כיצד מכשירים שונים מתקשרים זה עם זה. ידע זה הוא בעל ערך עבור אופטימיזציה ואבטחה של הרשת.

תכונות עיקריות של WireShark:

- תפיסת מידע בזמן אמת: WireShark מספקת ניטור וניתוח בזמן אמת של תעבורת הרשת, ומאפשרת למשתמשים לצפות בכל הנתונים הזורמים ברשת בזמן שהם מתרחשים. זה שימושי לזיהוי ותגובה מיידי של בעיות.

- ייבוא/ייצוא קבצים: WireShark מאפשר שמירה של נתוני תעבורת רשת בקבצים לניתוח מאוחר יותר. תכונה זו חיונית לאחסון נתוני רשת היסטוריים ולשיתוף נתונים עם אנשי מקצוע אחרים לצורך ניתוח שיתופי.

- ניטור קוד פתוח וחבילות: WireShark הוא כלי קוד פתוח, מה שאומר שהוא זמין באופן חופשי ונתמך על ידי קהילה של תורמים. הוא משתמש בספריות ניטור מנות פופולריות כמו WinPCAP או LibPCAP כדי ללכוד מנות רשת ביעילות.

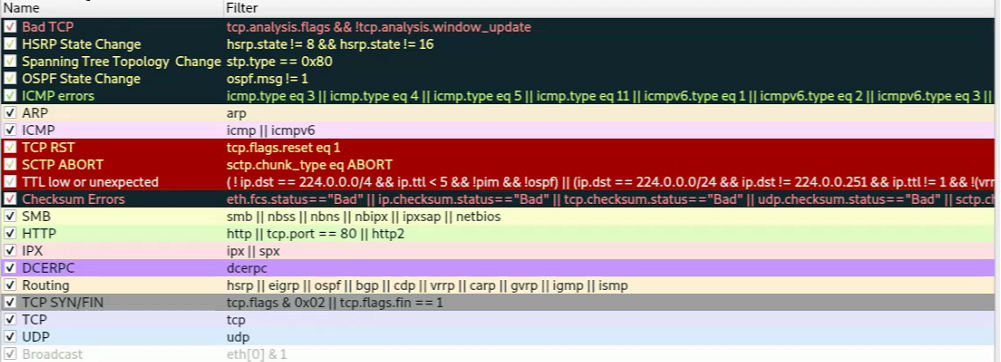

דוגמא לפרוטוקולים ב Wireshark

שימוש ב Wireshark

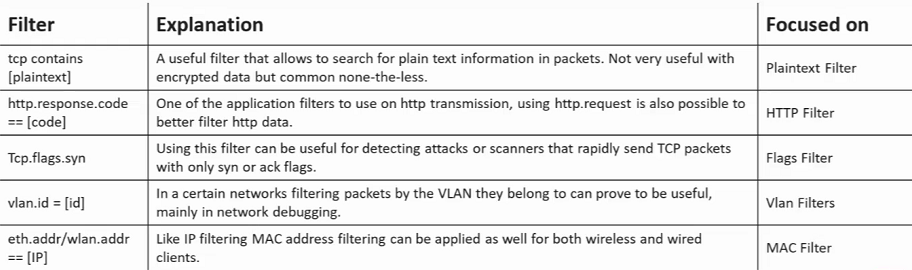

בתור תוקפים, נרצה לנצל את Wireshark כדי למצוא מידע רגיש וסיסמאות, או מידע על פרוטוקולים וללמידה על הרשת. פילטרים מומלצים:

כלים מומלצים:

NetworkMiner – כלי ניתוח חזק לתוקפים שיודע לעבוד עם קבצי pcap מאוד גדולים שהוסנפו, מקטלג בצורה מאוד נוחה מאיפה הגיעה התעבורה ואת המידע הרגיש

TCPDump- מאפשר להסניף את התעבורה בלינוקס.

מכירים כלים נוספים שממליצים? שלחו לנו ונוסיף למאגר!